- คอมพิวเตอร์ช่วยในการทำทะเบียนราษฎร์

- คอมพิวเตอร์ช่วยในการนับคะแนนเลือกตั้ง คิดภาษี อากร การบริหารทั่วไป

- คอมพิวเตอร์ช่วยในการรวบรวมข้อมูลและสถิติ

- การบริหารงานทั่วไปของหน่วยงานราชการ ทำให้เกิดความสะดวก รวดเร็ว ยิ่งขั้น

วันอังคารที่ 23 สิงหาคม พ.ศ. 2554

บทบาทของคอมพิวเตอร์

บทบาทของคอมพิวเตอร์ในวงราชการ

วันอังคารที่ 9 สิงหาคม พ.ศ. 2554

อันตรายจากสัญญาณwireless

การถูกบุกรุก การคุกคาม และความสามารถ

เราจะพูดถึง Threat, attacks และ vulnevabilitier บางส่วนอาจถูกจับจ้องโดย Attracks ดังนั้นการหาวิธีการรักษาความปลอดภัยของระบบ คือเราต้องค้นหา threats สิ่งที่ถูกจู่โจม และ vulnevabilitier (ความสามารถทำลาย) ก่อนอื่นเรามาเข้าใจความหมายของมันก่อน

-Threat หมายถึง ตัวอะไรก็ตามที่คุกคามหรือทำให้เกิดความเสียหายแก่ระบบ สิ่งใดก็ตามที่ทำให้ระบบเกิดความอ่อนแอรวมถึงการทำงานของระบบที่ด้อยลง เช่น Hacker employees industrial espionage national intelligence service และ องค์กรก่อการร้าย

-Vulnerability คือ ฮาร์ดแวร์หรือซอฟท์แวร์ใดๆก็ตามที่ปล่อยให้ ระบบข้อมูลข่าวสารเปิดไว้ เพื่อpotential exploitation อาจเกิดได้ในหลายรูปแบบ เช่น การเพิ่มขึ้นของการเข้าข้อมูลที่ไม่ได้รับอนุญาต

-Attacks คือสิ่งที่ก่อกวนระบบรักษาความปลอดภัยของคอมพิวเตอร์ Attack อาจทำให้เกิดการปลดปล่อยหรือปฏิเสธข้อมูล การที่ Attack จะทำงานสำเร็จหรอไม่นั้นขึ้นอยู่กับความสามารถในการเจาะข้อมูลของรับและ the offectiveness ของ existing countermeasures ตัวอย่างของ Attack รวมถึงการขโมยข้อมูลจากมีเดียต่าง ๆ การแก้ไขข้อมูล การวิเคราะห์การสื่อสารของระบบการก่อกวนการทำงานของระบบเป็นต้น

ความปลอดภัยในระบบเนตเวิร์คไร้สายแตกต่างจากระบบความปลอดภัยของระบบคอมพิวเตอร์มีสาย ระหว่างการสื่อสารแบบไร้สายผ่าน wireless medium สัญญาณส่งและรับวิ่งบนอากาศ node ในช่วงการจำมันสามารถรับรู้โดยปราศจากตัวส่งและตัวรับ ในทางกลับกันเนตเวิร์คแบบมีสายต้องส่งสัญญาณผ่านตัวนำเท่านั้น(เช่น cable,fiber) ปัญหาอย่างอื่นที่พบในการส่งแบบ wireless ad hoc network

Ad hoc มีช่องทางให้ถูกจู่โจมมากกว่าเนทเวิร์คแบบมีสาย ทั้งนี้ ad hoc ยังไม่ขึ้นอยู่กับ infrastructure – based resonlces เช่น แหล่งพลังงานที่แน่นอน bandwidth ที่สูง การเชื่อมต่อหลากหลาย และ fixed routing ทำให้มันโดนจู่โจมจากภายนอกง่ายมาก ๆ ดังนั้นเราต้องเรียนรู้ Attack และ Vulnerability ของ ad hoc

1.3.1 ภัยร้าย

เรามุ่งให้ความสนใจ 3 แบบคือ 1.Amateur Adversary 2.Professional Adversary 3.Well-funed Adversary

1.3.2 ความสามารถในการเจาะระบบ เครือข่าย AD HOC

ศัตรูจู่โจมต้องอยู่ภายไต้ช่วงสัญญาณวิทยุเดียวกันเพื่อให้โหนดทำงานได้ องค์ประกอบต่างๆที่ทำให้ AD HOC เพิ่มความเสี่ยงในการถูกจู่โจมมากขึ้นเช่น ข้อจำกัดของระบบ ความจำที่น้อยนิด สรุปแล้ว A mobile AD HOC wireless network จะถูกเจาะผ่านองค์ประกอบของมันเองที่เป็น Open Medium การขาดการดูแลจากศูนย์กลาง ขาดการดูแลจัดการและการป้องกัน

1.3.3 การโจมตี

เรามาพูดถึงสิ่งที่อาจเกิดขึ้นจากการโจมตีเครือข่ายไร้สาย ad hoc รายชื่อนี้ของโจมตีภายใต้เงื่อนไขนี้ไม่มีทางการทดสอบความรู้ทั้งหมดแสดงรายการของเป็นไปได้จากการโจมตีแต่ขยายการโจมตีนั้นต้องการแอดเดรสไหนจะดำเนินการต่อมาจะพูดถึงการจู่โจมเพื่อป้องกันการโจมตี

1. Routing Attacks - กรณีที่ฝ่ายตรงข้ามโจมตีบน Routing Protocol หรือบน Routing Tableเป็นต้นว่าฝ่ายตรงข้ามเผยแพร่ว่า Routing information ผิดเราจะดูในรายละเอียดของ1.3.3.1 เรายังหาทางป้องกันการต่อต้านจากการโจมตีนี้ต่อไปในบทที่4ด้วย

2. Sleep Deprivation - การโจมตีนี้เหมาะสมสำหรับเครือข่ายไร้สายอย่างเดียวเท่านั้นซึ่งอายุการใช้งานแบตเตอรี่ต้องใช้ความระมัดระวัง การโจมตีนี้ผู้ใช้งานที่ประสงค์ร้ายมีผลกับโนดกับเจตนาที่จะปล่อยพลังงานแบตเตอรี่ของโนด ดังเช่นผู้โจมตีสามารถพยายามที่จะบริโภคพลังแบตเตอรี่โดยการร้องขอการเร้าต์จากโนดหรือโดยการforward packetที่ไม่จำเป็นถึงโนดนั้นหรือโดยทำลายRoutingที่เร้าต์เกินของการส่งที่โนดนั้น

3. Location Disclosure - เปิดเผยที่ตั้งการโจมตีสามารถเผยข้อมูลเกี่ยวกับที่ตั้งของโนดหรือโครงสร้างของเครือข่าย ข้อมูลที่เป็นประโยชน์อาจจะแสดงสิ่งที่จุดอื่นๆใกล้ที่กำหนดไว้หรือที่ตั้งหลักของโนด การโจมตีสามารถเป็นสิ่งที่ง่ายๆตามที่การใช้การสมมูลของคำสั่งเส้นทางการตามรอยบนระบบยูนิกซ์ ดังนั้นผู้โจมตีรู้ว่าโนดไหนตั้งอยู่บนเส้นทางที่โนดเป้าหมาย

4. Eavesdropping-การลอบฟังคือการไม่ดิ้นรนต่อสู้ในสิ่งแวดล้อมวิทยุ เมื่อสิ่งหนึ่งส่งข้อความเหนือไวเลสระดับกลางทุกๆคนที่จัดให้มีข่าวสารและรับคำแนะนำไวต่อความรู้สึก ทุกๆคนมีเครื่องประกอบพร้อมด้วยทรานซีฟเวอร์ที่เหมาะสมในระยะของการส่งผ่านสามารถจะถอดรหัสข้อมูลได้และรับเอา sensitive information อย่างไรก็ตามการโจมตีนี้สามารถป้องกันโดยการใช้การวางแผนการเข้ารหัสลับที่ link level เพื่อปกป้องข้อมูลที่ส่งไป

5. Traffic Analysis - วัตถุประสงค์ของปล่อยศัตรูโจมตีคัดข้อมูลเกี่ยวกับลักษณะพิเศษการปล่อยผ่าน สิ่งนี้สามารถรวมถึงข้อมูลเกี่ยวกับจำนวนของข้อมูลที่ส่งไป, เอกลักษณ์ของโนดที่ติดต่อ

6. Denial of Service - การปฏิเสธของการบริการการโจมตีเป็นการประยุกต์ได้โดยง่ายที่เครือข่ายไร้สายอีกด้วย, ซึ่งเส้นทางทางกฎหมายไม่สามารถเอื้อมถึงผู้รับบริการหรือ access point เพราะว่าเส้นทางผิดกฎหมายล้นความถี่ การโจมตี Dos เป็นไปได้ที่ชั้นต่างๆได้แก่ physical layer, MAC layer และ Network Layer เหมือนกันการละเมิดของกฎ media access control สามารถนำพาสู่การปฏิเสธของการบริการที่link layer

7. Sybil Attack – ในการโจมตีนี้ซิงเกิ้ลโนดพยายามรับ multiple identities

1.3.3.1 คำอธิบายทั่วไปของการโจมตี Routing

• Black Hole Attack - ในการโจมตีนี้โนดที่ประสงค์ร้ายใช้ Routing Protocol เพื่อประกาศตัวมันเองเพราะมีเส้นทางสั้นที่สุดไปยังโนดแพ็คเกตซึ่งต้องการที่จะขวาง

• Spoofing - โนดอาจพยายามแทนที่ลักษณะของโนดอื่น มันพยายามที่จะรับแพ็คเกตทั้งหมดกำหนดสำหรับโนดที่ถูกต้อง,

• Modifying Routing Packets in Transit - โนดอาจจะเปลี่ยนแปลง routing message ส่งโดยโนดอื่นการแก้ไขนั้นสามารถทำกับความตั้งใจของการนำโนดผิดทางโดยทั่วไปมันยากเป็นพิเศษที่จะตรวจเจอว่าโนดไหนเปลี่ยน routing

message ในการเดินทางผ่าน กำหนดแต่ละโนดเพื่อสัญลักษณ์แต่ละ route message สามารถขัดขวางประเภทของการโจมตีเหล่านี้ถ้าโนดเปลี่ยน routing packet

• Packet Dropping – โนดอาจจะประกาศเร้าผ่านตัวมันเองให้โนดอื่นๆและอาจเริ่มหยุดรับ แพ็คเกตแทนที่ฟอเวิดทั้งหมดไปที่ hop ถัดไป

• Selfish Nodes – routing ใน MANET ขึ้นอยู่กับความสมัครใจของทุกๆโนดที่มีส่วนร่วมในrouting process ในสถานภาพโนดที่แน่นอนอาจจะตัดสินใจไม่มีส่วนร่วมอยู่ใน routing process

• Wormhole Attack – ในการโจมตีนี้ฝ่ายตรงข้ามสามารถสมรู้ร่วมคิดที่จะขนส่ง routing และแพ็คเกตอื่นออกมาจากแถบ (ใช้แตกต่างจากเส้นทาง) สิ่งนี้จะเข้าไปเกี่ยวข้องกับการดำเนินการของ routing process

• Rushing Attack – ในกรณีนี้ฝ่ายตรงข้ามสามารถจู่โจมบาง routing packet ไปยังปลายทาง

วันอังคารที่ 2 สิงหาคม พ.ศ. 2554

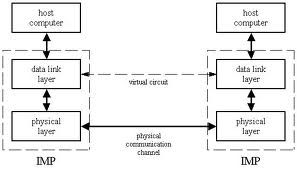

Osi Layer

Physical Layer

Physical Layer

หรือชั้นกายภาพ ในชั้นนี้จะกล่าวถึง อุปกรณ์ที่ใช้ในการเชื่อมต่อ เช่น สายเคเบิล Lanสายไฟฟ้า หรือ

หรือไม่ เช่นสายขาด ปลั๊กหลุด หรือตัวอุปกรณ์ใช้งานไม่ได้ เป็นต้น โดยในชั้นระบบนี้จะใช้หน่วยของ

Connectorต่างๆ ข้อต่อหรือปลั๊กที่ใช้มีมาตรฐานอย่างไร ใช้ไฟกี่โวลต์ มีการชำรุดของอุปกรณ์layerเป็น

สอบbits ดังนั้น protocol ในชั้นนี้คือ CAT5, CAT6, RJ-45 cable เป็นต้น ในส่วนของผู้ที่จะCCNA จะมีการเน้นเรื่องของการเลือกสาย Lan หรือสายUTP ต้องเลือกการใช้งานให้ถูกต้องData Link Layer

Data Link Layer

หรือเรียกชั้น สื่อกลางของการส่งข้อมูล เพราะจะต้องมีการ ระบุหมายเลข addressของอุปกรณ์ต่างๆ ที่เรียกว่า

MAC Address หน่วยของ layer นี้คือ Frame ตัวอย่างของ protocolในชั้นนี้คือ

ATM

ใน

สำหรับคนที่จะสอบ

Ethernet , Token Ring , IEEE 802.3/202.2 , Frame Relay, FDDI,HDLC,, MPLS เป็นต้นData Link Layer นี้ จะมีคำศัพท์ที่เกี่ยวข้องคือคำว่า encapsulation อีกคำนึงที่มีความสำคัญมากCCNAโดยทั่วไป

encapsulation คือการรวมของสิ่งหนึ่งภายในอีกสิ่ง ดังนั้นสิ่งที่รวมไม่ปรากฎ decapsulationคือขจัดหรือทำให้สิ่งของปรากฎเหมือนก่อนการทำ

encapsulation ซึ่งแปลแล้วค่อนข้างเข้าใจยาก เอาเป็นว่าencapsulation

จะแบ่งการพิจารณาออกเป็น

คือรูปแบบการจัดส่งข้อมูลในรูปแบบ frame แบบต่างๆ2 ส่วนคือ ในส่วนของ LAN และWANในส่วนของ

LAN จะเกี่ยวกับอุปกรณ์Switch จะสนใจเกี่ยวกับ เรื่องMac Address Table , การทำVLAN

และมีในส่วนของค่า encapsulation เหมือนกัน ดังรูปด้านล่าง เป็นการเชื่อมต่อระหว่าง Switchกับ

Switch และมีการแบ่ง VLAN ด้วย Port ที่เชื่อมต่อระหว่าง Switch กับ Switch จะเรียกว่าTrunk port

ต้องทำการ config ค่า encapsulation ให้ถูกต้องและตรงกันทั้ง 2 ฝั่ง โดยค่าencapsulation

ของ Trunk port ค่า มาตรฐานจะเป็น IEEE 802.1Q ส่วน ISL จะเป็นค่าencapsulation Presentation Layer

Presentation Layer

ปรากฏบนจอคอมพิวเตอร์ และอาจจะรวมไปถึง การส่งผ่านข้อมูลต่างๆในรูปแบบของตัวโปรแกรม ที่มีการ

เข้ารหัส ว่ามีผลเป็นอย่างไร

EBCDICTIFF, GIF,MPEG, Encription

ต่อจาก

เป็นชั้นที่จะแสดงผลออกมาในรูปของ ภาพต่างๆที่เรามองเห็น เช่น รูปภาพ ที่protocol ที่ใช้งานในชั้นนี้คือ JPEG, ASCII, Binary,เป็นต้นSession Layer ยกตัวอย่าง msn messenger ช่วงที่connecting ถ้าnetwork

หน้าตาของปกติ user และ password ถูกต้อง จะสามารถเข้าสู่msn messenger ได้ จะมีApplication ขึ้นมา ซึ่งก็คือ file ภาพต่างๆนั่นเอง อาจจะเป็น JPEG , BMP เป็นต้นของ ทาง cisco

สมัครสมาชิก:

ความคิดเห็น (Atom)